CioRyセキュリティオプション - 車載通信セキュリティモジュール

車載セキュリティでこんな課題を感じていませんか?

✗ コネクテッドカー化で増大するサイバー攻撃リスクが心配

✗ UN-R155/156対応のセキュリティ実装が必要だが工数が膨大

✗ 既存ECUにセキュリティ機能を追加したいが影響が大きそう

CioRyセキュリティオプションなら、これらの課題に対し、SecOCによるメッセージ認証・新鮮性確保を中心に効率的な対策を実装できます。

導入効果の実績

🛡️ セキュリティ: なりすまし・改ざん・再送攻撃を強固に防御(検出・拒否)

⚡ 実装工数: SecOC関連の開発・検証工数を大幅に削減(構成により異なる)

🔧 互換性: 既存CioRyパッケージにアドオン導入し、影響を最小化

増大する車載セキュリティの必要性

法規制・標準への対応

- UN-R155/156対応: 新型車でのCSMS/Software Update体制が求められます。

- ISO/SAE 21434準拠: 本製品の開発は同規格のプロセス要求に対応します(製品そのものの「準拠証明」ではなく、プロセス対応の記述です)。

- OEM要件: メーカー独自のセキュリティ要件に合わせた設定・拡張が可能です。

サイバー攻撃の脅威と対策範囲

| 攻撃手法 | 脅威内容 | CioRyセキュリティでの対策 |

|---|---|---|

| なりすまし | 正規ECUを装った不正メッセージ | MAC認証により送信元の正当性を検証 |

| 改ざん | CAN/PDUの内容書き換え | メッセージ認証子により改ざんを検出 |

| 再送 | 過去の正規メッセージ再利用 | Freshness Valueで新鮮性を確認 |

| DoS | 大量メッセージでバス占有 | 検出・通知で上位と連携(防止自体は範囲外) |

特長とメリット

1. AUTOSAR SecOC準拠設計

標準規格に沿った設計: AUTOSAR 4.4系SecOCの要件に沿って設計

相互運用性に配慮: 他社AUTOSAR製品との相互接続を考慮し検証(具体の組合せは要相談)

将来拡張: 規格更新に合わせた継続的なアップデートを提供(契約条件に依存)

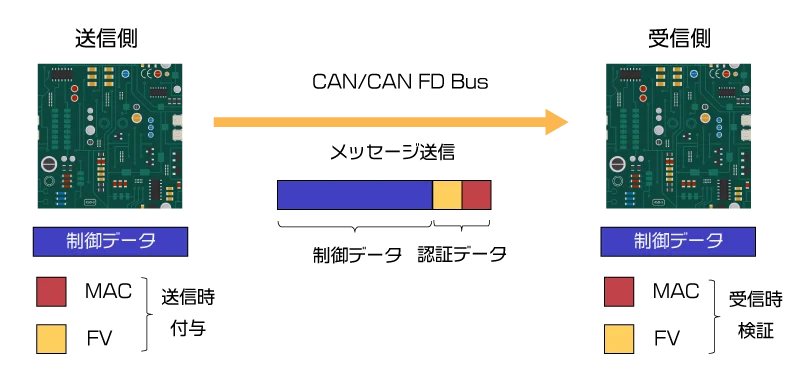

SecOCの仕組み

SecOCの仕組み: 送信時にMAC(メッセージ認証子)とFV(Freshness値)を付加し、受信時に検証してメッセージの真正性と新鮮性を確保します。

2. 柔軟な暗号アルゴリズム対応

| 暗号方式 | アルゴリズム | 用途・特徴 |

|---|---|---|

| CMAC | AES-128 CMAC | AESハードウェア活用で高性能・標準構成で広く利用 |

| HMAC | HMAC-SHA256 | 広く普及・ソフト実装しやすい(性能は環境依存) |

| カスタム | ユーザー指定 | OEM仕様に合わせた適合(両端で同一実装が前提) |

3. 省リソース設計

軽量実装: ROM使用量を最小限に抑制

効率的な処理: 暗号処理の最適化でCPU負荷を軽減

スケーラブル: 必要な機能のみ選択可能

リソース使用量の目安

| ROM | 約20KB〜 |

| RAM | 約2KB〜 |

| 処理時間 | 1ms以下/メッセージ |

※構成により変動します

4. シームレスな統合

- CioRy通信ミドルとの密接な統合により、既存システムへの影響を最小化。

- アプリ透過性: 既存アプリの変更は最小限(PDU設定/ルーティング見直しが中心)。

- 段階導入: 必要なECUから順次セキュリティ対応が可能。

5. 包括的なセキュリティ機能

- メッセージ認証: MAC生成/検証、鍵保護・更新(HSM/セキュアストレージと連携)。

- Freshness管理: カウンタ/タイムベース方式、同期ロス時のリカバリ機能。

- 診断・監視: DEM/DCM連携によるエラー通知・イベント記録・統計取得。

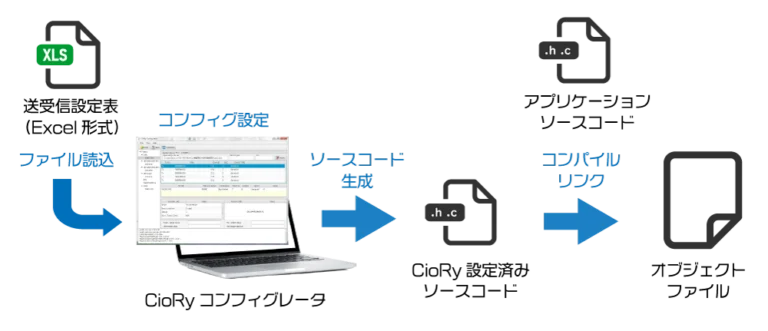

6. 簡単なコンフィグレーション

- CioRyコンフィグレータで直感的に設定(SecOC/共通情報プラグインに対応)

- セキュリティプロファイルのテンプレート提供、鍵管理フローのサポート

- 設定スクリプト/ドキュメントにより一元管理(提供内容は契約に依存)

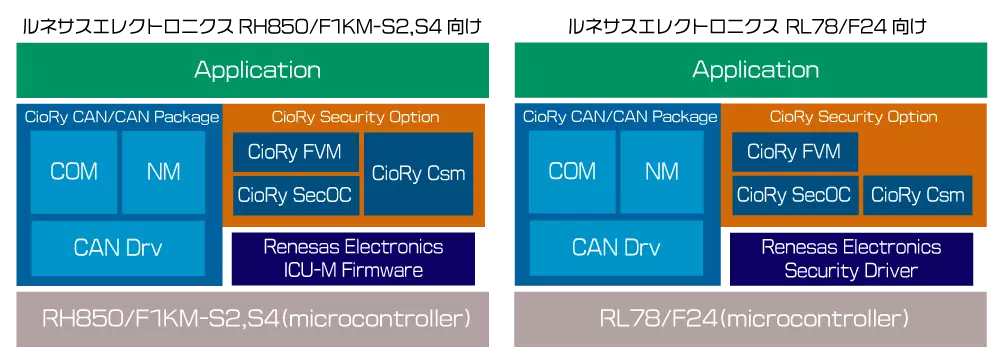

対応マイコンとパッケージ構成

対応マイコン

| 製品名 | 対応マイコン | 対応セキュリティドライバ |

|---|---|---|

| CioRyセキュリティオプション | ルネサス RH850/F1KM-S2, S4 | Renesas ICU‑M Firmware(EVITA Medium相当) |

| ルネサス RL78/F24 | Renesas Security Driver |

※:セキュリティドライバは、ルネサスエレクトロニクスから提供となります。

RH850/F1KM-S2,S4版とRL78/F24版の機能比較

| モジュール | 機能 | RH850/F1KM-S2,S4向け | RL78/F24向け |

|---|---|---|---|

| CioRy Csm | CMAC生成/検証, 乱数, AES(CBC/ECB) | 対応 | ベンダセキュリティAPIを直接コール (CryIf/Csm非経由の軽量構成の場合あり) |

| 鍵管理(不揮発/一時/RAM鍵等) | 対応(ICU‑M仕様に依存) | 構成により対応/非対応が分かれる | |

| CioRy SecOC | 認証子の生成/検証 | 対応 | 対応 |

| CioRy FVM | Freshness値の生成/管理 | 対応 | 対応 |

| Security Driver | 初期化/鍵登録等のサービス | ICU‑M Firmwareに準拠 | Renesas提供ドライバに準拠 |

注: 個別の鍵状態管理/要素コピー等の詳細サポートはドライバ仕様に依存します。正式な差分は要件確定後に提示します。

パッケージ構成

📦 提供内容

- ✓ SecOCモジュール(ソースコード)

- ✓ 暗号ライブラリ(CMAC/HMAC)

- ✓ Freshness管理モジュール

- ✓ CioRyコンフィグレータ用プラグイン/テンプレート

- ✓ 統合ガイド・APIリファレンス

- ✓ サンプルプロジェクト

導入事例と実績

採用実績

🚗 Tier1での採用事例

- テレマティクスECUの外部通信セキュリティ

技術サポート

導入支援サービス

- 導入教育: HSMマイコン/SecOCの導入トレーニング

- 導入支援: HSM/ドライバ構成の設計アドバイス

- 実装支援: 組込み作業・検証の技術サポート

よくある質問

Q: 既存のCAN通信への影響は?

A: SecOCは通信レイヤ上位で動作し、アプリ側の変更は最小限です。PDU設定やルーティング見直しが主です。

Q: 暗号処理による遅延は?

A: 代表条件で1メッセージあたり≈1ms以下を達成していますが、MCU/周波数/ペイロード/アルゴリズムにより変動します。実機での見積りをご提供します。

Q: OEM独自仕様に対応できますか?

A: 可能です。カスタムアルゴリズムや独自Freshness方式等に適合できます(両端の同一実装/相互運用要件に留意)。

導入の流れ

- 技術相談・要件確認 → セキュリティ要件の詳細確認

- 開発ライセンス導入 → プロトタイプ開発

- セキュリティ実装 → 技術サポートによる実装支援