車載セキュリティ

自動車の電子制御を守るため、マイコンセキュリティを中心にサイバー攻撃対策の技術を紹介します。

車載セキュリティ概要

従来、自動車のセキュリティといえば自動車の盗難などの物理的なセキュリティを指すことが一般的でした。しかし、昨今、自動車の電子制御化が進み、「走る、曲がる、止まる」といった車両制御までが車載コンピュータによる電子制御になっています。電子制御化により利便性や安全性が向上する一方、サイバー攻撃のリスクも高まっており、車載コンピュータのサイバーセキュリティ対策は喫緊の課題となっています。

本ページでは、自動車のサイバーセキュリティの脅威や国際的な取り組み、車載ECU開発プロセスにおけるセキュリティ観点、導入されようとしている車載セキュリティ技術を紹介します。

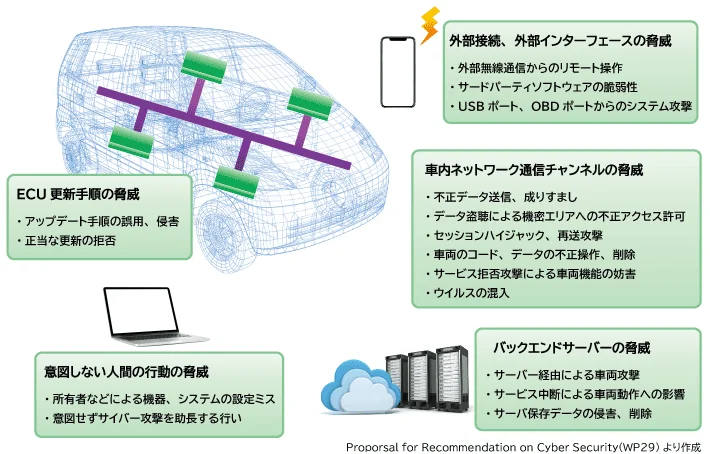

自動車のサイバーセキュリティリスク

2015年に公開されたアメリカのセキュリティ専門家による自動車制御ハッキングの実証実験は世界中に大きな衝撃を与えました。インフォテイメントシステムの無線WiFi脆弱性から車内ネットワークに侵入できることが証明され、メーカーはリコール対応を余儀なくされました。

この中では以下のセキュリティ脅威が実証されています。

- WiFiを侵入路としたパスワードのブルートフォースアタックによるインフォテイメントシステムへの侵入

- インフォテイメントシステムと接続されたマイコンのプログラム書き換え(CANデータ送信を可能に改変)

- 車内ネットワークへの不正制御データ送信(自動車制御の乗っ取り)

CAN通信やLIN通信は多くが平文で送受信されており、データの成りすましや不正送信による自動車制御への影響リスクがあります。また、ECUソフトウェアのリプログラミング機能も不正な書き換えデータを照合する仕組みがありません。こうした背景から、各国でサイバーセキュリティ強化の取り組みが進んでいます。

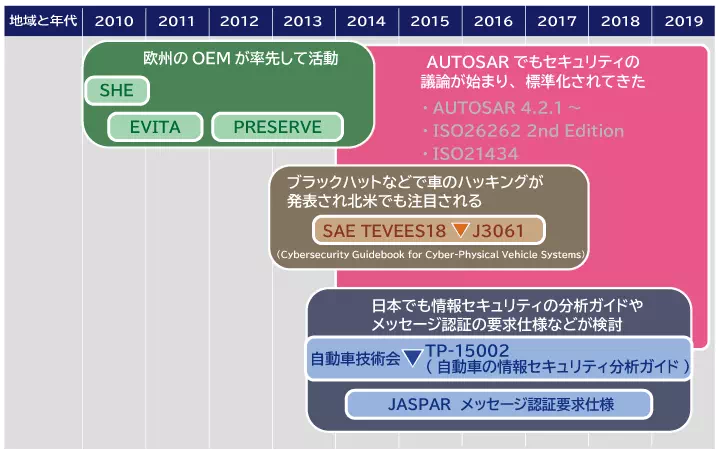

国際的な自動車サイバーセキュリティ標準化の取り組み

◆欧州の取り組み

欧州ではHISやEVITAプロジェクトを通じてSHEやHSM(ハードウェアセキュリティモジュール)を策定。制御CPUとは独立したセキュアゾーンを設け、AES暗号化や鍵管理・セキュアブート等の機能を実装。AUTOSAR R4.2.1以降では通信メッセージ認証機能を規定。

◆北米の取り組み

SAE J3061(Cybersecurity Guidebook for Cyber-Physical Vehicle Systems)によるセキュリティガイドラインやプロセスの標準化。ハッキングコンテストで実車を活用し、露呈した脆弱性をメーカーが対策する実践的な取組みも進む。

◆日本の取り組み

JASO TP-15002によりセキュリティ分析手法を規定。JASPARではメッセージ認証要求仕様策定等、産学官でサイバーセキュリティ強化を推進。

自動車サイバーセキュリティレイヤー

- アプリケーションレイヤー:V2X通信などでのデジタル署名

- ミドルウェア・ドライバ層:メッセージ認証、セキュアブート等

- ハードウェア層:鍵管理・暗号処理のハードウェア化による強化

セキュリティ対策は技術導入だけでなく、開発プロセスや国際標準化も進んでいます。

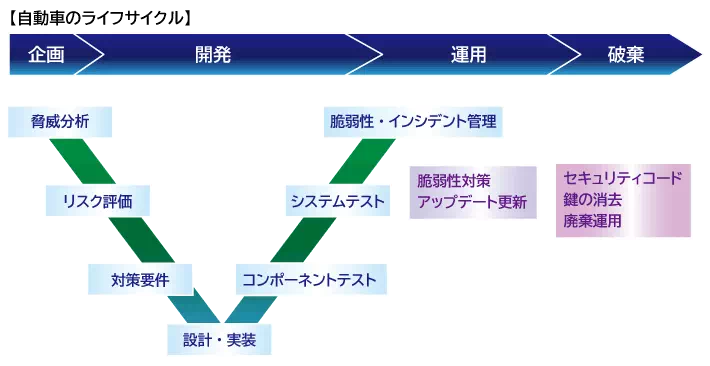

自動車のライフサイクルにおけるサイバーセキュリティ

◆WP.29

2018年11月、国連WP.29が2つのサイバーセキュリティ関連ガイドラインを示し、車両ライフサイクル全体でのサイバーセキュリティ対策を求めています。

- ソフトウェアのセキュリティはその存続期間を通じて管理

- データの保存・送信の安全性

- テスト手順による機能評価

- サイバー攻撃検出・対応機能 など

2020年6月24日にはサイバーセキュリティとソフトウェアアップデートに関する国際基準(UN規則)を採択。

◆UN-R155/UN-R156の施行状況

- 2022年7月 新型車、2024年7月 継続生産車への適用

- 多くの国で義務化

- CSMS(Cyber Security Management System)、SUMS(Software Update Management System)の構築と認証取得

- 車両型式ごとのリスクアセスメントやセキュリティ対策、インシデント対応体制の確立

◆ISO/SAE 21434

- 2021年8月に公開。リスク管理や開発プロセス、生産・運用・廃棄までカバー

- システム・コンポーネント・ソフトウェア・通信等を包括

- セキュリティ管理体制や継続的な脆弱性管理、TARA(Threat Analysis and Risk Assessment)手法などを規定

◆ISO 26262

- 機能安全規格。第2版(2018)でセキュリティとの連携・コミュニケーションの必要性を強調

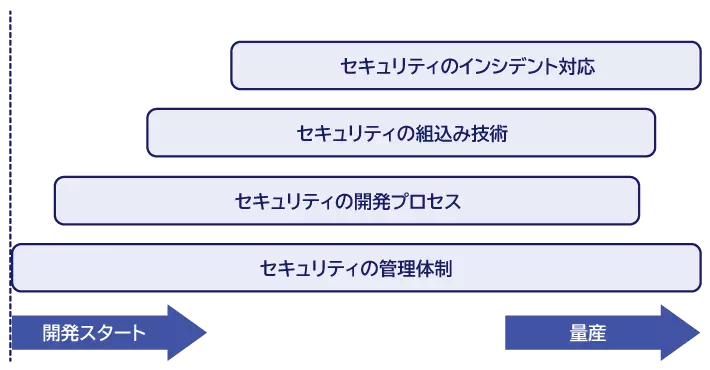

車載開発のセキュリティ要素

車載開発におけるセキュリティは大きく分けて4つに分類できます。

「管理体制」「開発プロセス」「組込み技術」「インシデント対応」すべてが組織として対応必須。

情報セキュリティの3要素(CIA)

- 機密性(Confidentiality):情報が漏れないこと

- 完全性(Integrity):保存した情報が維持されること

- 可用性(Availability):必要な時に利用できること

自動車の長い稼働期間を踏まえ、設計者の意図した制御プログラム維持や確かな通信データの受信(セキュアブート・メッセージ認証)が求められます。

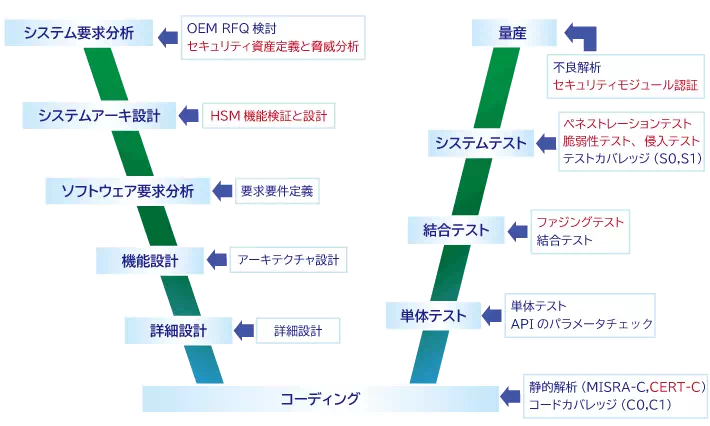

車載ECUのセキュリティ開発プロセス

開発プロセスの初期から脆弱性排除・セキュリティ資産や脅威分析・リスク評価が重要。

CERT-Cコーディングルールやファジングテスト、ペネトレーションテスト等も推奨されています。

車載ECUへ導入されるセキュリティ機能

自動車制御を守るセキュリティ

- 不正な侵入を防ぐ

- マイコンのプログラムを改ざんさせない

- 不正なメッセージの送信/受信を防止

主なセキュリティ技術

-

ハードウェアセキュリティモジュール(HSM)

認証や鍵管理などを専用モジュールで実装。SHE/EVITA準拠。

EVITA Full/Medium/Lightなど用途別のセキュリティレベルが規定。 -

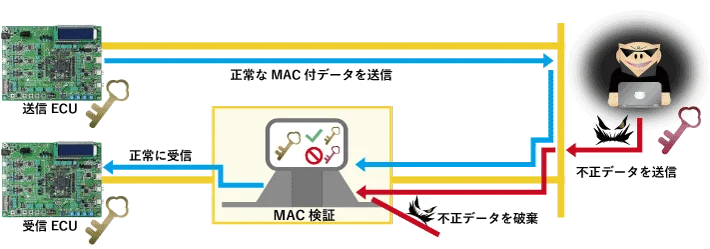

メッセージ認証

通信の完全性・成りすまし防止のためのMAC(Message Authentication Code)付与。

- 送信側でMAC付与

- 受信側で再生成したMACと照合、一致時のみ処理

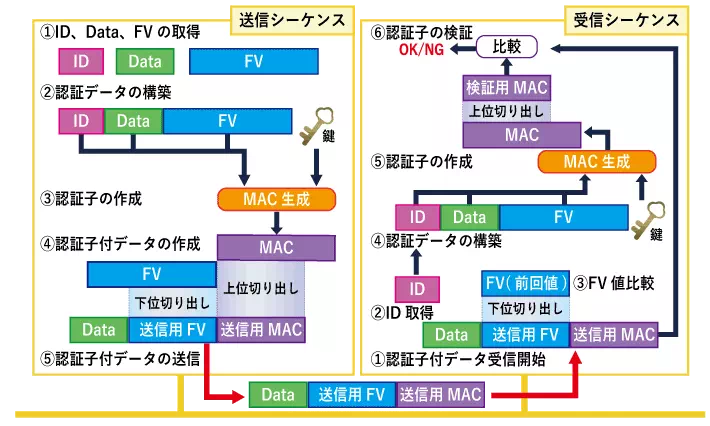

AUTOSAR SecOCの特徴

AUTOSARではSecOC(Secure Onboard Communication)で、FV(Freshness Value)付きMACの付与方式を規定。

SecOC Profile 1-3ではFV長やMAC長が異なる。AES-128(CMAC)ベース。

| SecOC Profile1 | SecOC Profile2 | SecOC Profile3 | |

|---|---|---|---|

| アルゴリズム | CMAC/AES-128 | CMAC/AES-128 | CMAC/AES-128 |

| FV長 | 定義なし | 0 (定義なし) | 64bits |

| メッセージ上のFV長 | 8bits | 0bit (定義なし) | 4bits |

| MAC長 | 24bits | 24bits | 28bits |

車載セキュリティと暗号技術を学ぶ

車載セキュリティ入門講座のご案内

Udemyにて「車載組込み開発のための暗号技術入門」講座を開設。

暗号技術の基礎、自動車のサイバーセキュリティ対策、AUTOSAR SecOCの仕組み等が学べます。

学べる内容

- 車載ECUに導入されるセキュリティ機能の概要

- 組込み開発に関連する暗号技術の基礎

- 暗号の種類・強度

- AUTOSAR SecOC/AES/CMAC/ハッシュ関数

- Root of Trustの基礎

コース構成例

- 情報セキュリティのCIAと車載システムへの脅威

- 国際的なサイバーセキュリティ標準化の取組み

- 車載ECUへ導入されるセキュリティ機能

- 暗号技術入門

- ブロック暗号の利用モード

- ハッシュ関数とMAC技術

- Root of Trust

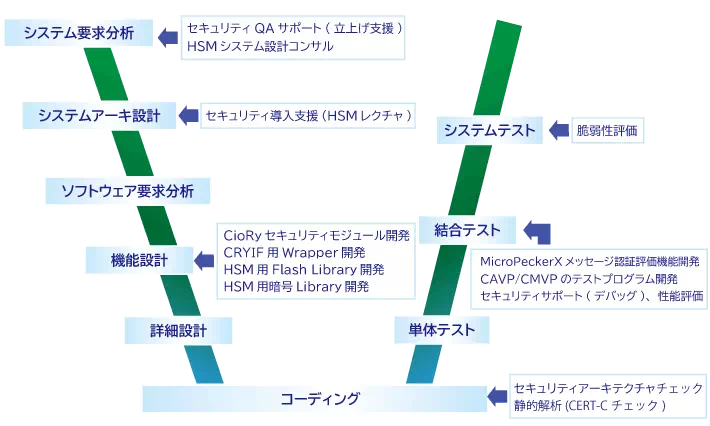

サニー技研の車載セキュリティソリューション

サニー技研では、車載ECUへの組込みセキュリティ導入やHSM導入サポート、AUTOSAR SecOCまで幅広く対応。

| 各フェーズ | ユーザの作業 | 問題・トラブル | サニー技研サポート |

|---|---|---|---|

| 初期段階 | HSMシステム検証・CMAC生成時間計測・セキュリティ要件検討 | HSM立ち上げ困難・評価環境不明・機能実現方法不明 | HSMレクチャー・インテグレーション方法 |

| 設計段階 | HSM機能設計 | マルチコア制御や鍵冗長化など設計不明 | HSM構造理解・Key Storage手法 |

| コーディング段階 | HSMアプリソフト開発 | デバッグ困難 | HSM過去事例・セキュアコーディング手法 |

| 評価段階 | HSM評価・メモリ/異常評価・脆弱性評価 | 脆弱性評価方法不明・テスト工数過多 | なりすまし評価法・セキュリティ評価法 |

| 量産段階 | 不良解析・モジュール認証 | 鍵管理負担・デバッグPORT不可・認証不明 | HSM認証方法 |

セキュリティ教育やソリューションのパンフレットもダウンロード可能です。

車載用マイコンセキュリティサポート パンフレットのダウンロードはこちら組込みマイコンのセキュリティ立上げ支援ソリューション

| ソリューション | 日程/期間 | 内容 | マイコン展開品種 |

|---|---|---|---|

| マイコンセキュリティレクチャ | 半日~ | HSMの概要・開発環境の準備・使い方レクチャ | ルネサス、Infineon、NXP等 |

| マイコンセキュリティ実習 | 半日~ | HSM搭載マイコンによる実習(鍵・CMAC・乱数等) | ルネサス、Infineon、NXP等 |

| マイコンセキュリティ技術支援 | ~3ヶ月 | アーキテクチャ設計レビュー・QA対応 | ルネサス、Infineon、NXP等 |

HSM導入やAUTOSAR SecOC対応など、経験豊富な専門家がサポートします。

- HSMインテグレーション・立上げ支援・評価

- AUTOSAR SecOC等の通信認証アプリ開発・評価

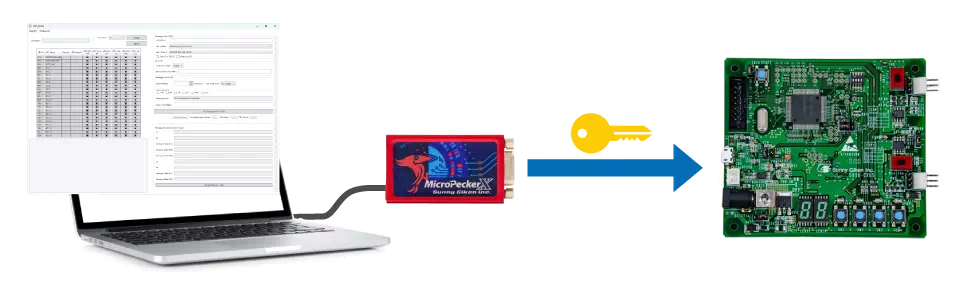

HSMマイコン対応鍵管理ツール

HSM(ハードウェアセキュリティモジュール)搭載マイコンの鍵登録、鍵管理を手軽にセキュアに実現する鍵管理ツールです。

GUIアプリケーションでHSMマイコンの鍵を簡単に書き込むことが可能。

開発時・評価時・量産時のあらゆる鍵登録を、1つの共通ツールでシームレスに実現できます。

鍵管理ツールの詳細は以下のページをご覧ください。

複雑なHSMへの鍵書き込みをシンプルかつセキュアに実現する鍵管理ツールサニー技研の車載セキュリティへの取組み

車載セキュリティ開発実績はこちら車載セキュリティのご相談

車載セキュリティでお困りのことがあれば、サニー技研へご相談ください。

車載セキュリティのご相談・お問い合わせはこちら車載セキュリティ用語集

| 日本語/略語 | 英語 | 定義/意味 |

|---|---|---|

| AES | Advanced Encryption Standard | 米国政府標準暗号化方式 |

| C&R | Challenge & Response | 秘密情報を直接やり取りせず認証する方式 |

| C2C-CC | Car-to-Car Communication Consortium | 欧州ITS標準化のための団体 |

| CAVP | Cryptographic Algorithm Validation Program | 暗号アルゴリズムの第3者検証 |

| CBC | Cipher Block Chaining | ブロック暗号方式の一つ |

| CMAC | Cipher-based Message Authentication Code | ブロック暗号ベースのメッセージ認証 |

| CRY | Cryptographic Library | AUTOSARの暗号ライブラリ |

| CRYPTREC | Cryptography Research and Evaluation Committees | 電子政府推奨暗号評価プロジェクト |

| CSM | Crypto Service Manager | AUTOSARの暗号サービス管理 |

| CTR | Counter Mode | ブロック暗号のストリーム暗号化方式 |

| CVSS | Common Vulnerability Scoring System | 共通脆弱性評価手法 |

| CWE | Common Weakness Enumeration | 脆弱性種類の共通基準 |

| DCM | Data Communication Module | 車載インテリジェント通信モジュール |

| ECB | Electronic Code Book | ブロックごとの独立暗号化方式 |

| ECC | Elliptic Curve Cryptography | 楕円曲線暗号 |

| ECDH | Elliptic Curve Diffie-Hellman | 楕円曲線による鍵共有 |

| EdDSA | Edwards-curve Digital Signature Algorithm | エドワーズ曲線デジタル署名 |

| EVITA | E-safety Vehicle Intrusion Protected Applications | 欧州車載LANセキュリティプロジェクト |

| FIPS | Federal Information Processing Standards | 米国標準技術規格 |

| GCM | Galois/Counter Mode | 認証付きブロック暗号 |

| HIS | Hersteller initiative Software | 欧州自動車メーカ団体 |

| HMAC | Hash Message Authentication Code | ハッシュ関数を使った認証 |

| HSM | Hardware Security Module | デバイス内蔵セキュリティモジュール |

| ICT | Information and Communication Technology | 不正侵入検知システム |

| IPA | Information-technology Promotion Agency, Japan | 独立行政法人情報処理推進機構 |

| IVN | In Vehicle Network | 車載ネットワーク |

| JAMA | Japan Automotive Manufactures Association | 日本自動車工業会 |

| JASPAR | Japan Automotive Software Platform and Architecture | 車載電子制御システムの標準化団体 |

| JSAE | Society of Automotive Engineers in Japan | 自動車技術会 |

| MAC | Message Authentication Code | メッセージ認証コード |

| NIST | National Institute of Standards and Technology | 米国標準技術局 |

| OBD | On-Board Diagnostics | 自己診断機能 |

| OSS | Open Source Software | ソース公開ソフトウェア |

| OTA | Over The Air | 無線によるデータ送受信・更新技術 |

| PFU | Physically Unclonable Function | 複製困難なデバイス固有値関数 |

| PRESERVE | Preparing Secure Vehicle-to-X Communication Systems | 欧州V2Xセキュリティプロジェクト |

| PRNG | Pseudo Random Number Generator | 擬似乱数器 |

| RSA | Rivest Shamir Adleman | 公開鍵暗号アルゴリズム |

| SAE | Society of Automotive Engineers | 米国自動車技術者協会 |

| SHE | Secure Hardware Extension | ECUセキュリティ拡張機能 |

| SSL | Secure Sockets Layer | 通信の暗号化技術 |

| TCG | Trusted Computing Group | 信頼性・安全性標準化団体 |

| TPM | Trusted Platform Module | セキュリティ処理デバイス |

| TRNG | True Random Number Generator | 真性乱数生成器 |

| XTS | XEX encryption mode with tweak and ciphertext stealing | ディスク暗号化などで利用 |

| エンティティ | entity | 実態・人・グループ・デバイス・プロセス |

| ファジングテスト | Fuzzing test | 大量データ入力による挙動確認 |

| ペネトレーションテスト/侵入試験 | Penetration test | 既知技術を用いた侵入実験 |